C1-ESDN-02 : Le mouvement Cypherpunk

Contents

C1-ESDN-02 : Le mouvement Cypherpunk#

Une (très) brève histoire d’Internet#

Avant Internet, il n’y avait que des petits réseaux d’ordinateurs locaux. Chacun “parlant” un dialecte différent. Il a fallu attendre la fin des années 1960 pour voir arriver la technologie par commutation de paquets : chaque donnée informatique transmise sur le réseau est découpé en petits morceaux (des paquets). Ces paquets peuvent prendre des chemins différents entre un émetteur A et un récepteur B. L’avantage est que le réseau est ainsi résilient aux pannes et il est utilisé de manière efficace.

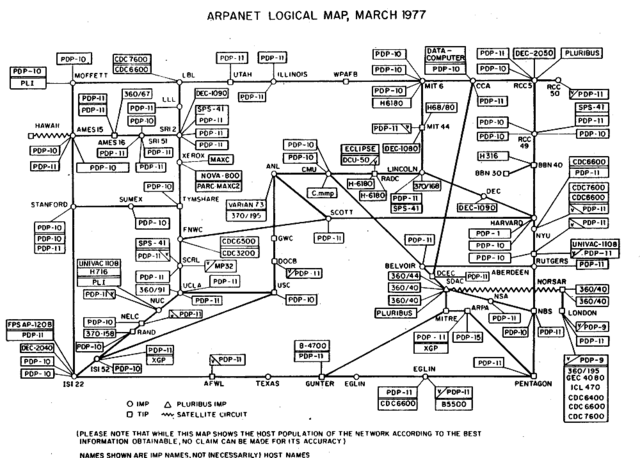

ARPANet#

L’agence ARPA (Advanced Research Projects Agency), aujourd’hui DARPA (Defense Advanced Research Projects Agency), est une agence gouvernementale des USA chargée des projets de recherche sur les nouvelles technologies destinées à un usage militaire. Parmis lesquelles, il y a l’ancêtre de l’Internet : ARPANet

21 novembre 1969 premier lien entre l’université de Californie à Los Angeles (UCLA) et Stanford

fin 1969 : L’université de californie à Santa Barbara (UCSB) est ajoutée

1971 : 18 noeuds dans ARPANET. Premier email envoyé

Date |

Nombre de noeuds |

Universités |

Sous-traitants gouvernementaux |

Agences gouvernementales |

Entreprises |

|---|---|---|---|---|---|

Dec-69 |

4 |

3 |

1 |

||

Jun-70 |

9 |

5 |

3 |

1 |

|

Dec-70 |

13 |

8 |

4 |

1 |

|

Sep-71 |

18 |

9 |

5 |

1 |

3 |

Mar-72 |

23 |

10 |

6 |

5 |

2 |

Aug-72 |

29 |

10 |

5 |

12 |

2 |

Sep-73 |

40 |

12 |

6 |

17 |

5 |

Jun-74 |

46 |

14 |

7 |

20 |

5 |

de l’ARPANet à l’Internet#

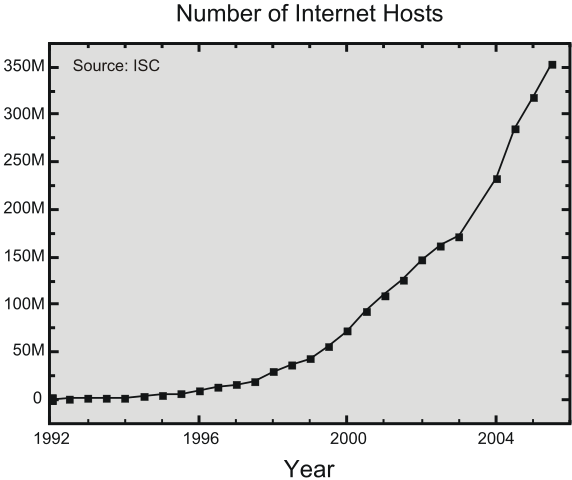

Au milieu des années 1980, le réseau ARPANet est séparé en deux entités : NSFNet (National Science Foundation) et MILNet (Military Network).

L’arrivée d’un protocole, encore utilisé aujourd’hui, le TCP/IP a permis de relier le réseau NSFNet ainsi que les initiatives similaires Européennes au début des années 1990.

Le dernier pays Africain (l’Erythrée) a été connectée à Internet en novembre 2000.

Robustesses et faiblesses d’Internet#

De part sa construction (presque) totalement distribuée, Internet est un réseau robuste et résiliant aux pannes, c’est-à-dire que si l’un ou l’autre noeud tombe en panne, le reste du réseau n’est pas (ou peu) affecté. Avec les progrès technologiques, il n’y a presque plus de limite au nombre de noeuds que l’on peut ajouter au réseau.

Au niveau faiblesses, il y en a deux qui nous intéressent dans le cadre de ce cours :

la fracture numérique qui empêche une grande partie de l’Humanité d’accéder à l’outil et

le problème de l’anonymat, de la confidentialité, de la vie privée et de la surveillance des communications entre individus, groupes d’individus ou entités connectées.

Accès à Internet et fracture numérique#

La création d’Internet s’est déroulée dans les deux puissances économiques mondiales du milieu du XXème siècle : les Etats-Unis d’Amérique et l’Europe. Une large partie du monde n’a aujourd’hui encore pas accès au numérique. L’économiste Adel Youssef défini la fracture numérique sous 4 angles inégalitaires :

Inégalités d’accès et d’usage des équipements et outils numériques. Cela concerne avoir ou ne pas avoir d’ordinateur, de téléphone portable ou d’accès à Internet. Le niveau de formation initiale et continue est déterminant dans l’utilisation de l’informatique et d’internet.

La dynamique d’usage des outils numériques renforce la culture dominante. Fracture de langue, modèles génériques qui limitent les modèles alternatifs.

Inégalité de performance liée aux outils numériques. L’adoption et l’usage de biens et services numériques permettent de modifier les performances des individus (et des territoirs)

Inégalité face aux modalités d’apprentissage. L’usage du numérique accroit la disponibilité de l’information. Le tri de l’information par l’utilisateur devient l’élément clef.

Vie privée, confidentialité et surveillance#

L’infrastructure qui soutient Internet est très largement non sécurisée. Les communications sont publiques.

Confidentialité#

La confidentialité c’est ce que l’on souhaite garder secret à tout prix.

Vie privée#

La vie privée c’est les informations qui nous sont personnelles et que l’on souhaite partager qu’à un nombre restreint de personnes choisies. Il ne faut pas confondre vie privée et confidentialité.

Surveillance#

La surveillance sur Internet regroupe un ensemble de pratiques, technologies ou moyens législatifs pour accéder à des informations d’utilisateurs, groupes d’utilisateurs ou émetteurs sur Internet. Cette surveillance peut se faire à l’insu des utilisateurs. Elle peut avoir pour origine une entreprise ou un gouvernement.

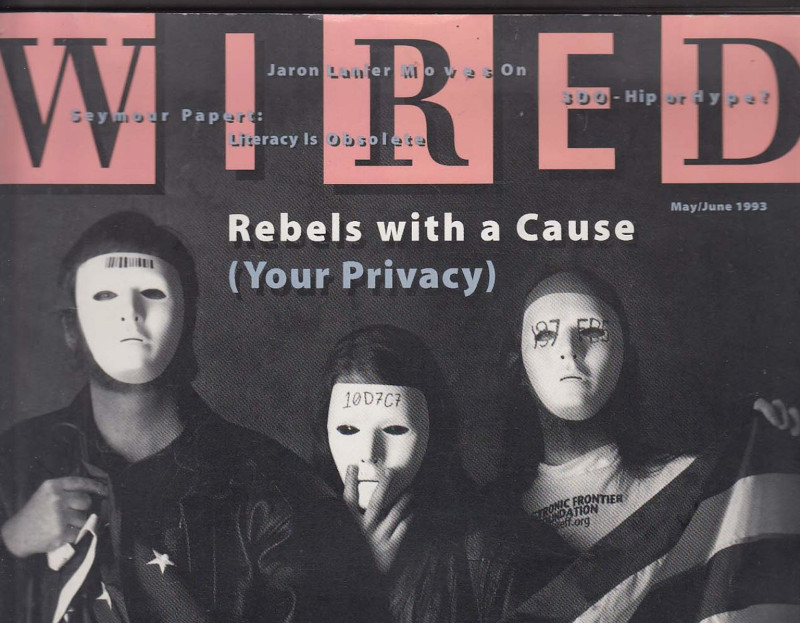

Le crypto-anarchisme#

|

|

|

|---|---|---|

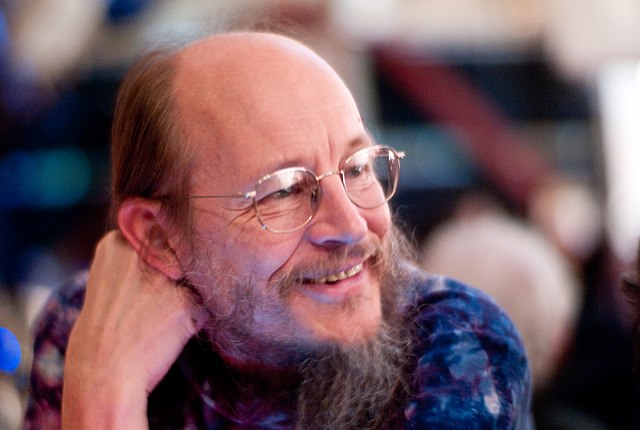

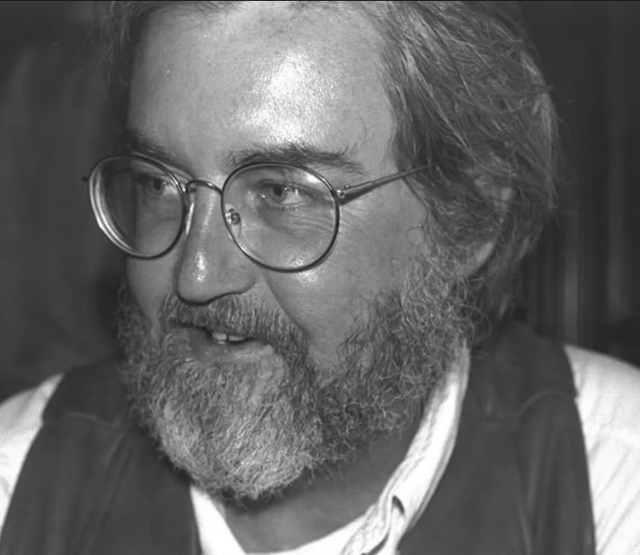

John Gilmore |

Timothy C. May |

Eric Hughes |

De part sa construction, Internet offre de nombreux points d’entrée pour qui souhaite surveiller des communications. Dès lors, il s’agit de trouver des techniques, des méthodes pour cacher le contenu des communications au risque d’offrir des outils à des indivdus malintentionnés. C’est l’essor des techniques de cryptographie qui le permettront. Encore faut-il posséder les programmes informatiques et le droit de le faire.

Tout mouvement social, idéologique ou politique commence avec une conviction partagée par une ou plusieurs personnes. Le droit à la vie privée est ce qui a réuni John Gilmore, Tim May et Eric Hughes un soir de 1992 et qui a donné naissance au mouvement cypherpunk, un mouvement libertaire chargé de défendre l’anonymat en ligne, le logiciel libre et les libertés numériques. On est en 1992, bien avant l’ère des réseaux sociaux, des crypto-monnaies et des révélations d’Ed Snowden.

La philosophie du mouvement cypherpunk repose sur 3 axes qui sont expliqués dans un manifeste resté célèbre : le Manifeste crypto-anarchiste.

L’anonymat doit être garanti avec des technologies de cryptographie fortes

Ni l’Etat, ni les entreprises ne fourniront la confidentialité des communications

Le logiciel de cryptographie doit être open source, c’est-à-dire complètement ouvert pour être vérifié par d’autres cypherpunks. Il doit en outre être gratuit pour être largement diffusé et utilisé

L’anonymat doit être garanti#

We must defend our own privacy if we expect to have any. We must come together and create systems which allow anonymous transactions to take place. People have been defending their own privacy for centuries with whispers, darkness, envelopes, closed doors, secret handshakes, and couriers. The technologies of the past did not allow for strong privacy, but electronic technologies do.

L’Etat et les entreprises : ennemi des technologie cryptographiques#

The State will of course try to slow or halt the spread of this technology, citing national security concerns, use of the technology by drug dealers and tax evaders, and fears of societal disintegration. Many of these concerns will be valid; crypto anarchy will allow national secrets to be trade freely and will allow illicit and stolen materials to be traded. An anonymous computerized market will even make possible abhorrent markets for assassinations and extortion. Various criminal and foreign elements will be active users of CryptoNet. But this will not halt the spread of crypto anarchy.

Le logiciel doit être ouvert et gratuit#

Cypherpunks write code. We know that someone has to write software to defend privacy, and since we can’t get privacy unless we all do, we’re going to write it. We publish our code so that our fellow Cypherpunks may practice and play with it. Our code is free for all to use, worldwide. We don’t much care if you don’t approve of the software we write. We know that software can’t be destroyed and that a widely dispersed system can’t be shut down.

Le mouvement est anarchiste et illégal#

Cypherpunks deplore regulations on cryptography, for encryption is fundamentally a private act. The act of encryption, in fact, removes information from the public realm. Even laws against cryptography reach only so far as a nation’s border and the arm of its violence. Cryptography will ineluctably spread over the whole globe, and with it the anonymous transactions systems that it makes possible.

PGP comme outil de cryptographie universel#

Les progrès technologiques (ordinateurs personnels de plus en plus puissants, accès à Internet, etc..) ont permis au groupe de cypherpunks de développer, écrire et diffuser un logiciel de cryptographie assymétrique à clef publique qui rempli les exigences du groupe de cypherpunks : PGP pour Pretty Good Privacy:

cryptographie à clef publique

garanti la confidentialité des communications

est capable d’authentifier un émetteur et un destinataire

ne repose pas sur un “tiers de confiance” : il est complètement distribué

il est à sources ouvertes

il est gratuit

A noter que lorsqu’il a été diffusé au début des années 1990, son utilisation était illégale puisqu’il contrevenait aà une loi américaine : le gouvernement US considérait PGP comme une “exportation illégale d’armes sans licence”. Les poursuites judiciaires contre le développeur principal (le cypherpunk Phil Zimmermann) ont cessé en 1996 sans que l’on ne sache trop pourquoi.

Sources pour aller plus loin#

[Les quatre dimensions de la fracture numérique, Adel Ben Youssef, Réseaux 2004/5-6 (n° 127-128), pages 181 à 209]¶¶(https://www.cairn.info/revue-reseaux1-2004-5-page-181.htm)