(image générée par IA)

C2-RESO-03 : Le Darket… bien ou mal ?#

Objectifs pédagogiques#

définir les différents services du darknet

comprendre l’architectude du darket

connaître les avantages du darket

connaître les dangers du darket

Darknet ? Comment ça marche ?#

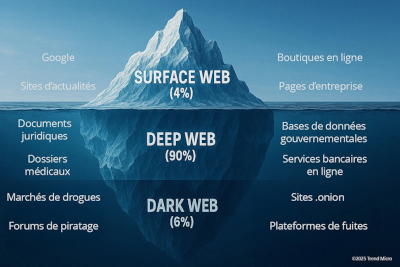

Il est d’usage de représenter l’ensemble des services, sites et éléments d’internet sous la forme d’un iceberg:

Au niveau du Dark Net, le fonctionnement se matérialise par la création d’un chemin variant entre plusieurs noeuds d’un réseau décentralisé construit au-dessus du réseau clair centralisé. Les communnications sont cryptées.

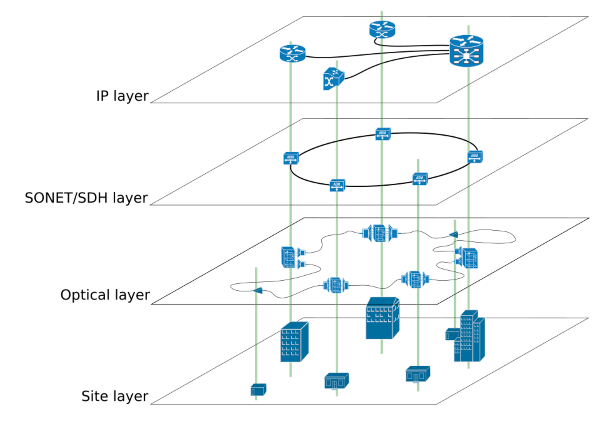

Réseau superposé (overlay network)#

Un réseau superposé (overlay network) utilise une infrastructure existante pour construire un nouveau réseau. Il s’agit d’une couche abstraite ajoutée sur le réseau.

(source : WIkipedia. Exemple d’un réseau superposé)

Au début des années 2000, plusieurs réseaux superposés ont fait leur apparition : les réseaux pair-à-pair (peer-to-peer networks) dans le but de partager des contenus légalement ou illégalement (exemple : fichiers torrents).

Chaque noeud du réseau est un servent soit à la fois un client et un serveur. Accéder au réseau signifie aussi en être membre et donc servir aux autres membres.

Principaux réseaux overlay pour accéder au darknet#

Il existe 4 principaux réseaux superposés permettant l’accès au darknet :

Tor, le plus connu et le plus utilisé

I2P (Invisible Internet Project), semblable à Tor mais concentré sur les connexions pair-à-pair (entre deux noeuds)

FreeNet, permettant le partage de fichiers anonymement

ZeroNet, proche d’un réseau pair-à-pair (utilisant Bitcoin et Torrents)

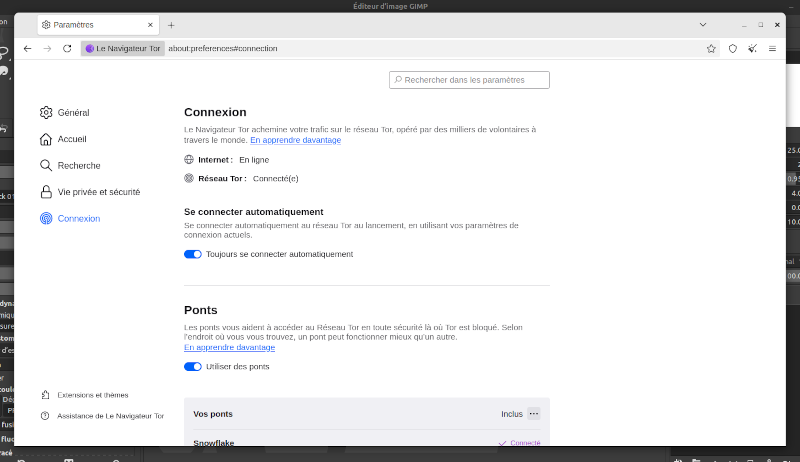

Le réseau Tor#

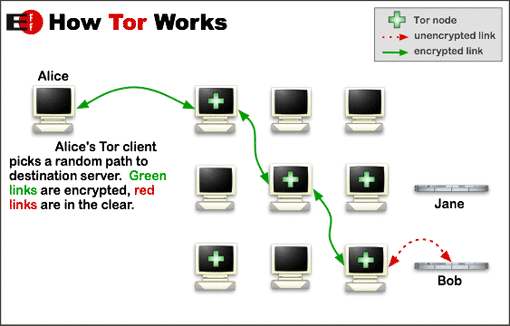

Le fonctionnement du réseau Tor est basé sur l’utilisation du routage en onions.

Le réseau Tor possède la structure suivante :

Le noeud d’entrée : c’est le point de départ. Ce noeud connaît l’adresse IP de l’utilisateur, mais pas la destination finale

Les noeuds intermédiaires : un noeud intermédiaire ne connaît que les noeuds d’entrée et de sortie pour lui-même, mais il ne possède aucune information sur l’utlisateur ou la destination finale.

Le noeud de sortie : c’est le dernier noeud du réseau Tor avant de router les paquets vers la destination (claire ou pas).

Lorsqu’un utilisateur se connecte au réseau Tor, chaque paquet est chiffré plusieurs fois. Tor chiffre ce qui a été chiffré, etc.. Chaque noeuds d’acheminement enlève une couche (d’où le terme routage en onion).

Chaque noeud ne possède d’information que celle permettant au paquet d’être routé au prochain noeud. Sans aucune information sur l’utilisateur ou la destination finale (sauf le noeud de sortie).

L’ajout de ces différentes couches de chiffrement ralenti considérablement le transfert de données.

A quoi ça sert le darket ?#

Il existe un certain nombre de situations où un anonymat complet est requis.

Protection de la vie privée : les outils permettant d’accéder au réseau TOR permet ensuite aux utilisateurs de surfer anonymement. Cela protège de la surveillance de masse, du pistage publicitaire et de l’espionnage gouvernemental

Liberté d’expression dans les régime autoritaires : des journalistes et des citoyens vivants dans des régimes autoritaires utilisent les outils permettant d’accéder au Dark Net pour accéder ou transmettre de l’information sans crainte de représailles

Accès à des services sécurisés : la plupart des grands médias reconnus et légitimes proposent des services (open source) de fuite d’information sécurisés (ex: RTS, New York Times, The Washington Post, etc..)

Contournement de la censure internet : dans certains pays, le trafic internet est fortement filtré (ex: Chine, Iran) s’il n’est pas complètement fermé (ex: Corée du Nord). Le réseau Tor notamment permet d’accéder à des services et contenus bloqués par les gouvernements.

Journalisme d’investigation et enquêtes policières : pour étudier ou enquêter sur des activités illégales

Il existe néanmoins nombre d’activités que cet anonymat permet et qui sont illégales :

Commerce illégal : marchés clandestins où sont vendus des éléments matériels ou immatériels illégaux : drogue, armes, données volées, etc..

Diffusion de contenu illicite ou choquant : certains sites hébergent des contenus extrêmes (pornographie, violence, extrêmisme)

Blanchiment d’argent et fraude financière : les cryptomonnaies associées au réseau tor facilitent des transactions financières anonymes et donc favorisant des transactions illégales

Recrutement et coordination de groupes criminels : des forums servent à organiser des attaques informatiques, vendre des logiciels malveillants ou recruter des complices pour des activités illégales.

Propagation de désinformation ou théories du complot extrêmes : l’anonymat et l’absence de modération favorisent la diffusion de contenus haineux, racistes ou conspirationnistes sans contrôle.

Quels sont les services que l’on trouve sur le darket ?#

Liens#

TorLi : liens vivants sur le dark net

Tails : système d’exploitation “live” permettant de se protéger contre la censure et la surveillance

securedrop et https://ensecurite.sourcesure.eu/#/ : canaux officiels sécurisés permettant de fuiter des informations sensibles de manière anonyme et sécurisée

Termes à définir#

.onionsitesescrow (dépôt fiduciaire)

cryptocurrencies (BTC, Monero qui est meilleur, …)

moteurs de recherche en onion ?